PARA CUALQUIER TAMAÑO DE NEGOCIO

SIMPLE DE IMPLEMENTAR

No importa el tamaño de tu empresa

Dispositivos siempre actualizados con las últimas correcciones de seguridad y mejoras de estabilidad. Esto ayuda a mantener la red a salvo de amenazas y funcionando al máximo rendimiento.

Los dispositivos Meraki, como puntos de acceso inalámbricos, conmutadores y cortafuegos, reciben automáticamente actualizaciones de firmware directamente desde la nube de Cisco Meraki. Esto incluye mejoras de seguridad, correcciones de errores y nuevas funciones.

Si bien las actualizaciones son automáticas de forma predeterminada, también puede elegir programar cuándo se aplicarán las actualizaciones de firmware a sus dispositivos. Esto le permite elegir el momento que sea más conveniente para su operación. Vuelva fácilmente a una versión de firmware anterior si una actualización causa problemas.

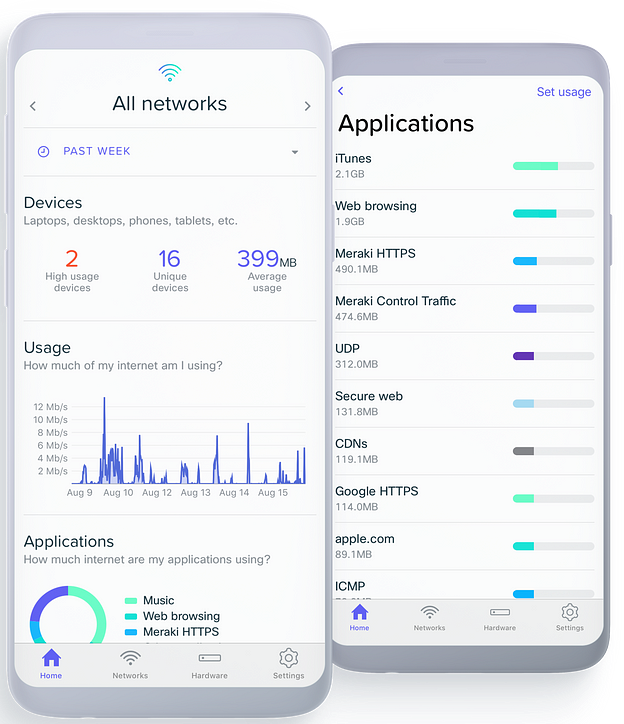

Meraki ofrece capacidades avanzadas de análisis e información que permiten a los administradores de red obtener una comprensión más profunda del tráfico, el rendimiento de la red y el comportamiento del dispositivo.

La plataforma Meraki proporciona información detallada sobre el tráfico de la red, incluidos datos de carga y descarga, tipos de aplicaciones en uso, protocolos, origen y destino del tráfico, y mucho más. Esto le permite comprender cómo se utilizan los recursos de la red e identificar posibles cuellos de botella.

Los paneles de monitoreo de Meraki brindan una vista en tiempo real del tráfico de la red, el estado del dispositivo y la conectividad. Esto le permite detectar problemas rápidamente y tomar medidas para garantizar el buen funcionamiento de la red.

Proporciona detalles sobre los dispositivos conectados a la red, incluida información sobre el tipo de dispositivo, el sistema operativo, el uso de aplicaciones, el historial de conexión y más. Esto ayuda a identificar dispositivos maliciosos o comportamiento anómalo.

La plataforma mantiene un registro de eventos relevantes, como actualizaciones de firmware, cambios de configuración y eventos de seguridad. Esto ayuda a realizar un seguimiento de la actividad y los cambios en la red, identificando amenazas potenciales y actividad sospechosa en la red.